La lista nera o più comunemente blacklist delle email è una pratica utilizzata dalle organizzazioni che gestiscono sistemi di posta elettronica per ridurre al minimo la ricezione di spam nelle loro caselle di posta.

Una blacklist è un database in tempo reale pubblicamente disponibile che i server di ricezione possono interrogare per ottenere informazioni sulla reputazione di un indirizzo IP o di un dominio.

Se l’indirizzo IP di un server viene inserito in una blacklist come SpamHaus, SPAMCOP o CBL, qualsiasi e-mail inviata dal server verrà bloccata dalle organizzazioni che utilizzano la blacklist e la vostra e-mail finirà nella cartella Spam o non verrà recapitata affatto.

Un’analisi recente di tutto il traffico e-mail effettuata da Cisco Systems ha dimostrato che il volume delle e-mail di spam è aumentato in modo significativo lo scorso anno. Hanno monitorato lo spam utilizzando la telemetria dei clienti opt-in, e i dati mostrano che le e-mail di spam rappresentano ora il 65% di tutte le e-mail inviate.

Finire in blacklist comporta perdita di business e di reputazione online.

Configurare correttamente il tuo server e adottare alcuni accorgimenti ti consente di evitare interruzioni dei flussi email e perdita di clienti

Finire in blacklist può comportare seri problemi in termini di business e di reputazione online.

Se le tue email vengono interpretate come spam da provider esterni, questi ultimi rifiuteranno il tuo messaggio e contribuiranno a indebolire la credibilità del tuo dominio.

Sono diverse le misure che possono aiutarti a evitare di finire in blacklist quando spedisci posta elettronica.

Qui, ne elenchiamo alcune che potranno aiutarti a essere più protetto.

Non inviare eMail massive.

Inviare troppe email nello stesso momento è un rischio. Se, per esempio, invii 500 mail in un’ora, incorrerai nel problema che alcuni provider e specialmente quelli gratuiti ti metteranno in grey list e faranno sì che i tuoi nuovi flussi email vengano messi in blacklist.

Limitare e distribuire in gruppi l’invio è sempre buona norma quando si mandano newsletter ed evita che i tuoi messaggi vengano temporaneamente rifiutati dal Greylisting (o graylisting), metodo attarverso il quale un mail transfer agent (MTA) rifiuti delle email da un mittente che non viene riconosciuto.

Specifichiamo che il greylisting è una tecnica che rifiuta temporaneamente tutte le email ricevute da un mittente sconosciuto.

Configurare correttamente il server di posta.

Evitare e-mail spoofing.

L’ E-Mail spoofing è una tecnica di attacco informatico che consiste nella creazione di mail con indirizzo del mittente contraffatto. Viene comunemente usata per Email di spam e phishing al fine di ingannare il destinatario circa l’origine del messaggio.

Al contrario di quanto si possa pensare, è molto facile utilizzare questa tecnica d’attacco.

L’utilizzo corretto della sicurezza DNS assicura inoltre una deliverability molto più alta delle email.

Configurare il record PTR ed il reverse DNS

Impostare correttamente la risoluzione inversa DNS di un dominio (cioè crearne un record PTR) è fondamentale per il corretto funzionamento di un server di posta elettronica ed è utilizzato per verificare l’attendibilità del server mittente.

Il record PTR è l’opposto del record A all’interno del DNS:

- il record A associa ad un nome a dominio un indirizzo IP

- il record PTR associa all’indirizzo IP il nome a dominio.

Il record PTR viene utilizzato per la ricerca inversa nel DNS: partendo da un indirizzo IP si ottiene il dominio associato.

Come detto, il record PTR è di fondamentale importanza per evitare di finire in spam. Infatti i server destinatari utilizzano la risoluzione inversa DNS (rDNS) per verificare che il nome di dominio presente come mittente della mail sia autorizzato ad inviare mail.

Ad esempio, il server di posta A con IP “195.201.40.81” invia una mail, utilizzando come mittente “mail@pippo.com”, al server di posta B. Il server B, effettua un reverse DNS lookup sull’indirizzo “195.201.40.81”:

- se riceve come risposta “pippo.com”, accetta la comunicazione

- in caso contrario potrebbe bloccare la ricezione della email considerandola spam.

Il limite della creazione di un record PTR è proprio nella sua creazione. Non potete crearlo autonomanente dal pannello di gestione DNS del vostro dominio, ma dovete chiederne la configurazione al provider che gestisce l’IP pubblico che utilizzate sul server che invia la mail.

Alcuni provider, se avete noleggiato un server dedicato, mettono a disposizione un apposito pannello per la sua configurazione.

Verifica del record PTR

Esistono vari strumenti per verificare se il record PTR è stato correttamente configurato, un esempio lo potete vedere cliccando su questo link.

Evitare l’Open Relay

Si ha un open relay di posta quando un mail server elabora un messaggio email dove né il mittente né il destinatario sono utenti locali.

Se un’email da mittente@dominio.it viene spedita tramite il mail server di altrodominio.net all’utente destinatario@dominio.com sia il mittente sia il destinatario sono fuori dal dominio altrodominio.net.

Il server di posta, in questo esempio, è una terza parte totalmente non correlata a questa transazione.

L’utilizzo legittimo di server di posta elettronica è minacciato dal flusso di email “spam” inviate da terzi, gli “spammer”.

L’abuso avviene con la spedizione di grosse quantità di email tramite un server non legato al mittente.

Quasi tutti questi abusi vengono effettuati da persone, i cosiddetti spammer, che mandano messaggi non sollecitati a indirizzi email in tutto il mondo senza lasciare traccia.

In passato, i server di email che inoltravano messaggi per conto di terzi erano utili. Adesso, per colpa dello spamming, questi server costituiscono una minaccia all’utilità della posta elettronica.

Configurare l’SPF

SPF significa Sender Policy Framework e si occupa di identificare quali sono gli indirizzi IP abilitati a spedire per il nostro dominio, in pratica permette di certificare che l’IP mittente ha effettivamente il diritto d’inviare l’email. Questo protocollo è usato per prevenire un uso fraudolento del tuo nome di dominio e evitare che terzi fingano di essere te.

Il record SPF prevede la pubblicazione nei record del DNS di un determinato dominio, una lista degli host autorizzati ad inviare mail. L’autenticazione di una mail viene effettuata confrontando l’indirizzo ricevuto come mittente con la lista degli host autorizzati per quel dominio.

L’SPF è un record DNS di tipo TXT.

Come si configura l’SPF?

L’SPF si configura solo lato DNS, attraverso la generazione di un record TXT:

Il nome del record dovrà essere il nome del proprio dominio oppure @ in base al provider DNS ed il valore del record sarà generato a partire dalla sintassi: “v=spf1 ip4: -all”

dove il valore:

- +all: il controllo spf verrà sempre superato.

- -all: se il verifica SPF fallisce, l’email non sarà consegnata al server di destinazione.

- ~all: se il verifica SPF fallisce, l’email sarà consegnata al server di destinazione ma verrà contrassegnata come spam.

- ?all: la verifica SPF sarà ignorata.

Ecco un esempio:

Nome: hostingfarm.it

Valore: v=spf1 ip4:159.69.16.33 ~all

vuol dire che se chi spedisce come @hostingfarm.it non dall’IP 159.69.16.33 viene fatto passare ma contrassegnato come SPAM

Note:

Il record SPF è configurabile sia con indirizzi ip (esempio: v=spf1 ip4:indirizzoip -all) che con nomi di dominio (esempio: v=spf1 include:nomedominio -all)

Se il server di posta per spedire utilizza diversi indirizzi ip (esempio: due linee internet dove una viene utilizzata come backup), oppure se viene utilizzato un altro server di posta che spedisce a nome del vostro dominio (esempio: servizio di hosting presso un provider), è possibile configurare più indirizzi ip nello stesso record SPF, non bisogna creare multipli record SPF.

E’ possibile inoltre configurare il record SPF includendo altri record A, in questo modo se cambieranno gli indirizzi ip non dovremo aggiornare ogni volta i record SPF. (esempio: v=spf1 include:spf.altrodominio.com -all)

Verifica dell’SPF

Per verificare la corretta configurazione del record SPF potete usare il seguente tool mentre per conoscere tutti i parametri di configurazione potete visionare http://www.open-spf.org/SPF_Record_Syntax/

Configurare DKIM

Il protocollo DKIM (DomainKeys Identified Mail) è un protocollo crittografico che si basa sull’uso di chiavi pubbliche pubblicate nei tuoi DNS. Il protocollo ti permette di firmare le tue email con il tuo nome di dominio, come se firmassi una lettera con la tua firma. Il destinatario dell’email è sicuro che sei davvero tu ad aver scritto l’email e che questa non è stata alterata durante la trasmissione. Questo protocollo è particolarmente efficace contro gli attacchi del tipo “man in the middle”.

La DKIM è un record DNS di tipo TXT.

Come si configura la DKIM?

La DKIM si configura:

- Lato DNS attraverso la generazione di un record TXT, Il nome del record dovrà essere selettore._domainkey.domainname.ext

- Lato server attraverso la generazione della chiave DKIM, il valore del record sarà generato dal server di posta.

Esempio:

Nome: mail._domainkey

Valore: “v=DKIM1;p=MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEA0Qb+

FDCF10yphcWHps6JzTf48koMSe/jpc67Aa1VkIDhrxFrj+ywlmrE8SsYvQ1ZBONOg70+

2kdHtd8lmKN2IYnxv3+GGJOtdaoi7jXX2UsDyMvR4CZp68JjCcfcg1iGJn2+sMEZXCjlsk

Uff2b/icM8RYluF2r/q0ZKe1tqZhNp38APMxsiwwk02yq0dgD9P0npNphtDVikC/2TUgW

Usqx2eRtRBoGoa4UCyHwwyGgBL1OS6QrX6pp1HGugoQGvPci7u8JoSBhelm+MuE0qU

PcUA1Txj393FSfdUHvS56BwfAowULRpkjuLI6X40npT2IHkCO51H0lurQ490FV7sQIDAQAB”

Come verificare la corretta configurazione della DKIM?

Dopo la configurazione possiamo verificare la dkim utilizzando il seguente tool MXtoolbox al seguente indirizzo:

Per verificare correttamente la chiave DKIM bisogna inserire il selettore dopo il nome di dominio, esempio: domainname.ext:selettore

Configurare il DMARC

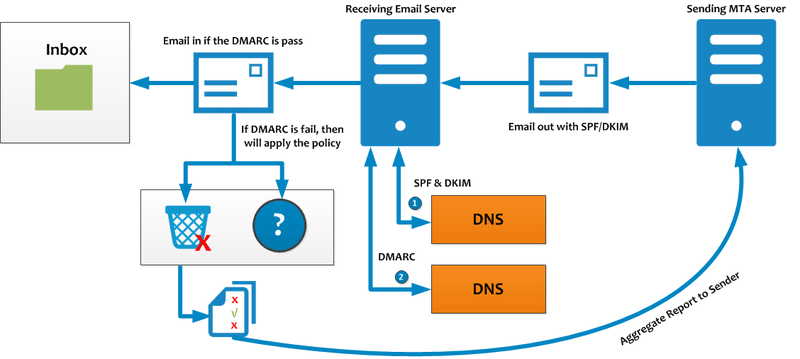

Domain-based Message Authentication, Reporting and Conformance, ovvero un meccanismo per identificare e prevenire l’email spoofing, per fare questo utilizza SPF e DKIM e permette ai destinatari l’invio di segnalazioni al fine di monitorare la protezione del dominio da mail fraudolente.

I due protocolli DKIM e SPF sono complementari e rispondono a diversi tipi di attacchi. Tuttavia presentano l’inconveniente di non dare dei suggerimenti utili in caso di attacco. Il protocollo DMARC rimedia a questa mancanza e dà delle indicazioni in caso di attacco: in particolare puoi essere informato se qualcuno usurpa la tua identità (se, per esempio, chi attacca usa un IP non autorizzato o se ha modificato il contenuto della tua email). Vediamo ora come sapere se le tue email sono state firmate correttamente. Gmail ti permette facilmente di vedere se le tue email sono firmate usando i tre protocolli: SPF, DKIM e DMARC.

Il DMARC è un record DNS di tipo TXT, si basa sull’ SPF e sulla DKIM.

Questo significa che, prima di tutto, dobbiamo implementare nel nostro record DNS sia la firma DKIM sia il record SPF.

Nota: Il controllo DMARC, nella sua configurazione più restrittiva, viene superato se almeno una delle due seguenti condizioni è verificata: SPF + ASPF oppure DKIM + ADKIM

Come funziona il DMARC con SPF e DKIM?

Come si configura il DMARC?

Il DMARC si configura solo lato DNS, attraverso la generazione di un record TXT:

Il nome del record dovrà essere _dmarc

Il valore del record sarà generato utilizzando i seguenti parametri:

- v=DMARC1, valore obbligatorio, deve essere il primo tag del record DMARC, mentre gli altri tag non sono case sensitive, questo deve essere obbligatoriamente maiuscolo con il valore v=DMARC1.

- p=(reject, quarantine, none), valore obbligatorio, deve essere il secondo tag del record DMARC. Definisce le regole con le quali i server di posta di destinazione tratteranno le email, può essere:

- none, nessun avviso specifico sarà dato al server di posta di destinazione

- quarantine, avvisa il server di posta di destinazione di trattare qualsiasi email che fallisce il test DKIM e/o SPF come sospetta ed esegue controlli aggiuntivi

- reject, avvisa il server di posta di destinazione di rifiutare qualsiasi email che fallisce il test DKIM e/o SPF

- sp=(reject, quarantine, none), valore opzionale, se il tag sp non è presente, il tag p coprirà il dominio principale e tutti i suoi sottodomini. Se il tag sp invece è presente indica le regole da applicare a tutti i sottodomini del dominio principale. In questo caso il dominio principale rimane sempre coperto dal tag p.

- adkim=r (relaxed – default) oppure s (strict), valore opzionale, se il tag viene omesso il valore di default sarà adkim=r. Specifica la “modalità di allineamento” per la firma DKIM.

- aspf=r (relaxed) oppure s (strict), valore opzionale, se il tag viene omesso il valore di default sarà aspf=r. Specifica la “modalità di allineamento” per il controllo SPF.

- pct=(tra 0 e 100), valore opzionale, definisce la percentuale di email alle quali le regole del DMARC sono applicate. Se il valore viene omesso il valore di default sarà pct=100, quindi tutte le email saranno sottoposte ai controlli DMARC.

- fo=(0, 1, d, s), valore opzionale, se il valore viene omesso il valore di default sarà fo=0. Definisce le regole per quando deve essere generato il report DMARC.

- 0 : Genera il report al server di posta mittente se tutti i controlli falliscono.

- Se è utilizzata solo la DKIM come sistema di sicurezza ed il test DKIM fallisce, il report sarà inviato.

- Se è utilizzata solo l’SPF come sistema di sicurezza ed il test SPF fallisce, il report sarà inviato.

- Se sono utilizzati sia DKIM che SPF, e l’SPF fallisce ma il test DKIM passa il report non sarà inviato

- 1 : Genera il report al server di posta mittente se almeno 1 controllo fallisce.

- Se è utilizzata solo la DKIM come sistema di sicurezza ed il test DKIM fallisce, il report sarà inviato.

- Se è utilizzata solo l’SPF come sistema di sicurezza ed il test SPF fallisce, il report sarà inviato.

- Se sono utilizzati sia DKIM che SPF, e l’SPF fallisce ma il test DKIM passa il report sarà inviato

- d : Genera il report se il test DKIM fallisce

- s : Genera il report se il test SPF fallisce

- 0 : Genera il report al server di posta mittente se tutti i controlli falliscono.

- rf=(afrf o iodef), valore opzionale, se il valore viene omesso il valore di default sarà rf=afrf. Definisce il formato del report DMARC.

- afrf: Il formato del messaggio per il report degli errori (Abuse Report Format) è definito dall’RFC 5965

- iodef: Il formato del messaggio per il report degli errori (Incident Object Description Exchange Format) è definito dall’RFC 5070

- ri=(valore numerico), definisce l’intervallo di tempo dei report in secondi. Valore opzionale, se il valore viene omesso il valore di default sarà ri=86400, cioè 1 giorno. Definisce l’intervallo di tempo in secondi tra l’invio di un report DMARC e l’altro.

- rua=(email), definisce l’elenco delle email alle quali viene inviato il report aggregato. Valore opzionale, se il valore non è presente i report aggregati non saranno inviati. L’email deve avere il formato mailto:user@example.com

- ruf=(email), definisce l’elenco delle email alle quali viene inviato il report forense Valore opzionale, se il valore non è presente i report forensi non saranno inviati. L’email deve avere il formato mailto:user@example.com

Esempio

Nome: _dmarc

Valore: “v=DMARC1; p=reject; sp=reject; adkim=r; aspf=r; pct=100; fo=1; rf=afrf; ri=86400; rua=mailto:dmarc_rua@hostingfarm.net; ruf=mailto:dmarc_ruf@hostingfarm.net”

Come verificare la corretta configurazione del DMARC?

Dopo la configurazione possiamo verificare il DMARC utilizzando il tool MXtoolbox

Rimanere fuori dalle blacklist e proteggere la reputazione IP è una priorità per HostingFarm.

Per questo abbiamo stretto una partnership con il provider di servizi anti-spam SpamExperts, per chiunque desideri avere un servizio di sicurezza aggiuntiva, che identifica gli spammer all’interno della nostra rete per migliorare la tua reputazione e-mail e garantire una consegna affidabile delle e-mail per tutti i nostri clienti.

Ultimo passo da ricordare:

Controllare periodicamente se in blacklist

Ricordatevi di controllare periodicamente se il vostro IP o dominio è presente in qualche blacklist, ci sono diversi siti che permettono di farlo facilmente, eccone alcuni:

https://mxtoolbox.com/blacklists.aspx

https://www.dnsbl.info/dnsbl-database-check.php

Potete anche utilizzare il nostro servizio di monitoraggio che oltre a verificare se il vostro IP sia raggiungibile in tempo reale effettua un test periodico presso le più comuni backlist.

Se ora siete sicuri che la vostra eMail sia a posto fate l’ultimo test qui: https://www.mail-tester.com/